|

| 김수키가 활용한 이메일 공격/사진=안랩 홈페이지 갈무리 |

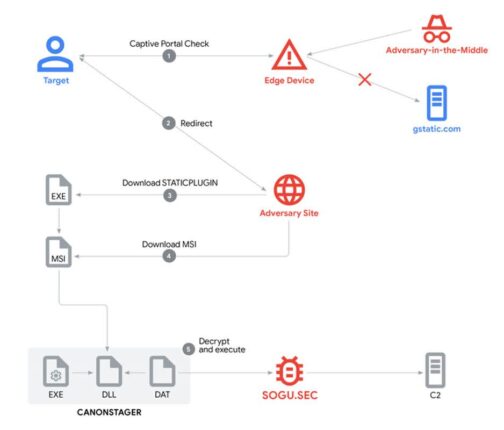

북한 APT(지능형 지속공격) 공격그룹으로 알려진 ‘김수키(Kimsuky)’가 윈도 도움말에 악성코드를 심어 유포하고 있는 것으로 나타났다. 이같은 공격 방식은 보안 프로그램을 우회할 목적으로 보인다.

2일 안랩 ASEC에 따르면 김수키는 최근 워드 문서 뿐 아니라 윈도 도움말 파일(*.chm), 링크 파일(*.lnk), 원노트 파일(*.one) 등 다양한 포맷의 악성코드를 유포하고 있다. 악성파일은 이메일 첨부파일을 통해 유포된 것으로 확인됐다.

피해자가 도움말 파일을 실행하면 HTML 파일로 된 도움말 창이 생성된다. 이 때 htm 또는 html 파일에 포함된 악성 명령어가 함께 실행된다. 이 악성코드는 사용자 정보를 수집하거나 키보드에 입력한 정보를 중간에서 가로채는 ‘키로깅’ 공격을 하는 것으로 파악됐다.

안랩은 “도움말 창이 정상적인 내용을 노출하기 때문에 피해자가 악성코드라는 점을 쉽게 알아차기 어렵다”고 지적했다. 여러 파일로 위장하는 방식에 대해서는 “보안 프로그램 진단을 우회하기 위해서”라고 분석했다.

이어 “악성코드가 주로 사례비 또는 개인정보 양식을 위장하고 이메일로 유포된다. 항상 첨부파일 실행에 유의해야 한다”며 “백신을 최신 버전으로 업데이트해서 악성코드 감염을 예방해야 한다”고 강조했다.

김수키는 2014년 한국수력원자력을 해킹하면서 알려졌다. 안랩이 지난 3월 공개한 ‘김수키 그룹의 2022년 사이버 공격 동향 분석 보고서’에 따르면 이들은 타깃 맞춤형 ‘스피어피싱’을 적극 활용 중이다. 김수키는 주로 좌담회, 자문요청서, 연구 결과보고서 등을 정교하게 위장했다. 최근에는 이력서 양식을 이용해 악성코드를 유포하기도 했다.

안랩 관계자는 “김수키로부터 피해를 예방하기 위해 조직 보안담당자는 △조직 내 PC·운영체제·SW(소프트웨어)·웹사이트 등에 대한 보안 현황 파악 △OS(운영체제)·SW 취약점 상시 파악 및 보안 패치 적용 △보안 솔루션·서비스 활용 및 내부 임직원 보안교육 실시 △최신 공격동향 및 취약점 정보 확보 및 정책 수립 등을 수행해야 한다”고 말했다.

또 “개인은 △출처가 불분명한 메일 속 첨부파일·URL 실행 자제 △SW·OS·인터넷 브라우저 등 최신 보안 패치 적용 △로그인 시 비밀번호 외에 이중인증 사용 △백신 최신버전 유지 및 실시간 감시기능 실행 등 보안 수칙을 지켜야 한다”고 했다.

|

| 임종철 디자이너 /사진=임종철 디자이너 |

![[틈만나면] ??? : 90년대 중반은 진짜 르네상스였어요](https://d3fpdiit4h0p2n.cloudfront.net/nate-view/2025/08/22152737/CP-2022-0130-31855753-thumb-324x160.jpg)